Penetrationstests eines Web-Servers

White-Box-Penetrationstest - Sicherheitslücken eines Web-Servers finden - Kompromittieren des Systems - Sicherheitsmaßnamen zur nachhaltigen Verbesserung von IT-Systemen

Projekt

Da es immer mehr Angriffe auf Content-Management-Systeme gibt, ist es für private Nutzer:innen und für Unternehmen wichtig, die Sicherheit Ihres Webauftritts zu gewährleisten. Im Namen des Unternehmens Fujitsu Technology Solutions GmbH ermittelt das Team für den Kunden Berlino, mittels White-Box-Penetrationstest, die Sicherheitslücken eines eigenerstellten Web-Servers, auf dem eine veraltete Version des Content Management Systems WordPress läuft und demonstriert erfolgreiche Angriffe. Mithilfe eines erfolgreichen Hack-Vorgangs werden Berlino die Wichtigkeit von Softwareupdates und zugleich die Risiken trotz aktueller Software-Versionsständen aufgezeigt. Das Vorgehen, der Ablauf und die Ergebnisse des Penetrationstests werden zusammen mit empfohlenen Sicherheitsmaßnahmen vom Team dokumentiert und Berlino in Form eines Berichts übergeben.

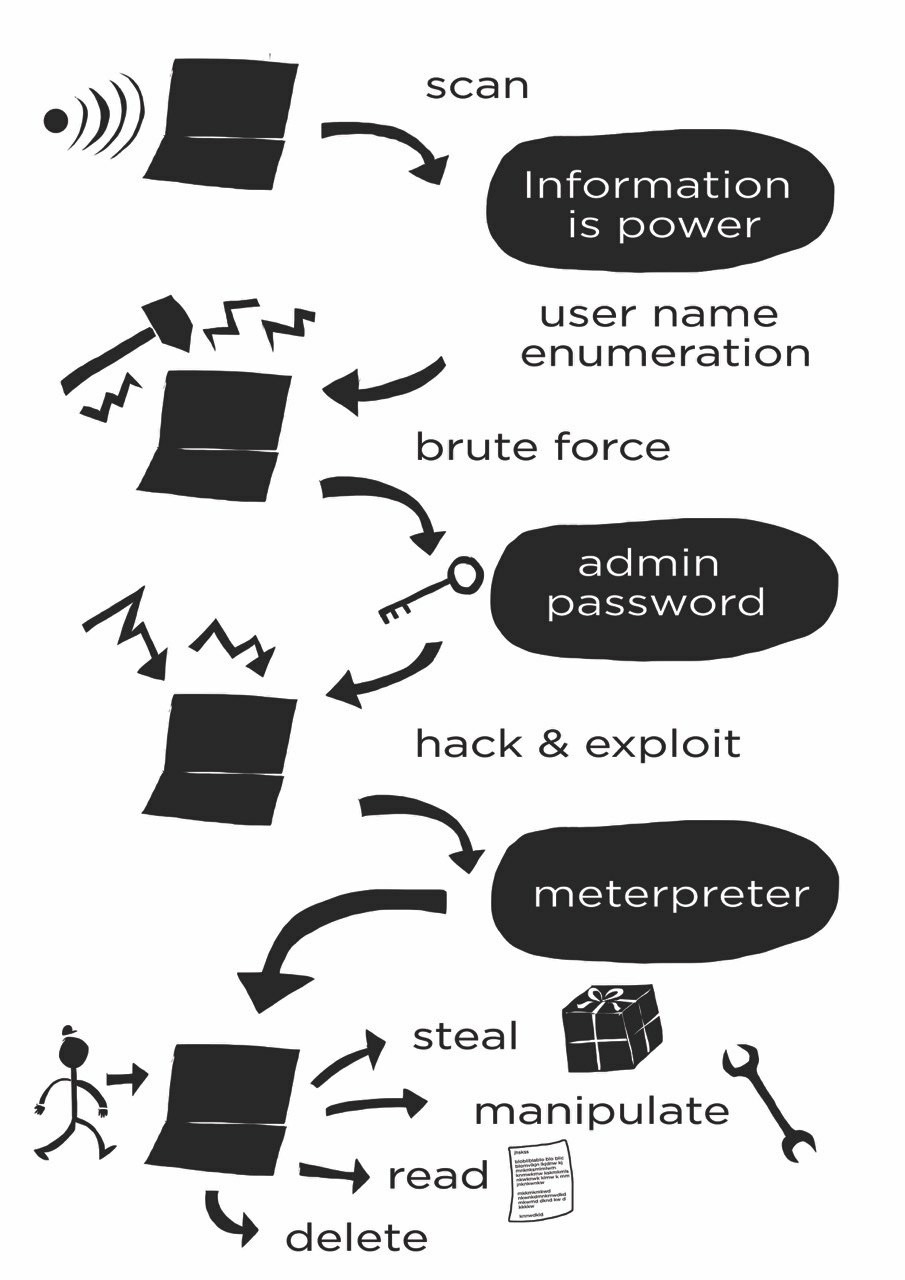

Vorgehensschritte

Projektergebnis

Um die Sicherheit des Webauftritts zu testen, wurden in einem ersten Schritt Informationen zu Sicherheitslücken des Systems mit Hilfe verschiedener Scanner ermittelt. Hierbei wurden insgesamt 31 relevante Sicherheitslücken identifiziert. Diese Informationen wurden im zweiten Schritt genutzt, um das System anzugreifen und Schadcode auf ihm auszuführen. In dieser Phase war es möglich, die Passwörter der Mitarbeiter:innen auszulesen, die für die Administration und die Pflege des Webauftritts zuständig sind. Mit Hilfe dieser Informationen konnten vier erfolgreiche Angriffe auf dem System ausgeführt werden. Die folgenden Sicherheitslücken wurden mit dem Schweregrad “High” oder “Critical” bewertet:

- Server-Side Request Forgery (SSRF) in URL Validation - Schweregrad: Critical

- Blind SQL Injection - Schweregrad: Critical

- Comment Cross-Site Scripting (XSS) - Schweregrad: High

- JSON Request Cache Poisoning - Schweregrad: High

- Admin Referrer Validation - Schweregrad: High

TCP Sequence Number Approximation Based Denial of Service - Schweregrad: High

- Apache 1.3 HTTP Server Expect Header Cross-Site Scripting - Schweregrad: High

Das Team hat alle Sicherheitslücken und erfolgreichen Hack-Angriffe dokumentiert und entsprechende Maßnahmen zur Sicherung des Zielsystems ausgearbeitet.